「ゼロトラスト」という言葉を頻繁に耳にするものの、その意味を正しく説明できるでしょうか?リモートワークやクラウド利用が当たり前になった今、従来の「社内は安全」という前提のセキュリティ対策では、巧妙化するサイバー攻撃を防ぎきれません。一見難しく感じるゼロトラストですが、その本質は「何も信頼せず、すべてを検証する(Never Trust, Always Verify)」という非常にシンプルな原則に基づいています。

「ゼロトラストの重要性は理解しているが、何から学べば良いのか、自社にどう導入すれば良いのかわからない」といったお悩みはありませんか?この記事では、ゼロトラストの基本概念から具体的な導入のポイント、メリット・課題に至るまで、専門家が体系的にわかりやすく解説します。

この記事でわかること

- ゼロトラストの基本的な定義と原則

- 従来の境界防御型セキュリティとの決定的な違い

- ゼロトラストが現代のビジネスに不可欠とされる背景

- ゼロトラストを実現するための具体的な構成要素

- 導入を成功させるためのポイントと注意点

この記事を最後までお読みいただければ、ゼロトラストの全体像を明確に理解し、自社のセキュリティ体制を見直すための具体的な第一歩を踏み出せるようになります。では、さっそく次世代のセキュリティモデルであるゼロトラストについて、詳しく見ていきましょう。

ゼロトラストの基本概念

ゼロトラストとは、「何も信頼せず、常に検証する(Never Trust, Always Verify)」という原則に基づいた、次世代のセキュリティの考え方です。 従来のセキュリティ対策が「社内は安全、社外は危険」という境界線を前提としていたのに対し、ゼロトラストではその境界を取り払い、社内・社外を問わず、すべてのアクセスを信頼できないものとして扱います。 一見すると厳しいアプローチに感じるかもしれませんが、現代のビジネス環境において、なぜこの考え方が不可欠なのでしょうか?まずは、ゼロトラストの定義と原則から詳しく見ていきましょう。

ゼロトラストの定義と原則

ゼロトラストは、2010年に米国の調査会社Forrester Research社によって提唱された概念です。 その後、米国国立標準技術研究所(NIST)が発行したガイドライン「SP 800-207」によって、その定義や構成要素が整理され、広く知られるようになりました。

NISTは、ゼロトラストの基本原則として以下の7つのテネット(Tenets)を挙げています。

- すべてのデータソースとコンピューティングサービスをリソースとみなす:サーバーやPCだけでなく、SaaSアプリケーションや個人のデバイスなどもすべて保護対象のリソースとして扱います。

- ネットワークの場所に関わらず、すべての通信を保護する:社内LANであっても、すべての通信は盗聴や改ざんのリスクがあると考え、暗号化などの保護措置を講じます。

- 企業リソースへのアクセスをセッション単位で付与する:一度認証が完了しても、その信頼は永続しません。通信が途切れたり、一定時間が経過したりした場合は、再度認証を求めます。

- リソースへのアクセスは動的なポリシーによって決定する:ユーザーの役職や所属部署といった静的な情報だけでなく、使用デバイスの状態、アクセス場所、時間帯といった動的な情報(コンテキスト)を考慮して、アクセスの可否を判断します。

- すべての資産の整合性とセキュリティ状態を監視・測定する:ネットワークに接続されているPCやサーバー、IoT機器などの状態を常に監視し、脆弱性がないか、不審な挙動がないかをチェックします。

- すべてのリソース認証と認可を動的に行い、アクセスが許可される前に厳格に実施する:リソースにアクセスする際は、その都度、厳格な認証・認可のプロセスを実行します。

- 資産、ネットワークインフラ、通信の状態に関する情報を収集し、セキュリティ体制の改善に利用する:各種ログを収集・分析し、セキュリティポリシーの改善やインシデント対応に役立てます。

これらの原則は、「アクセスするものはすべて検証し、必要最低限の権限しか与えない」というゼロトラストの核心的な考え方を具体的に示しています。

従来型セキュリティとの違い

ゼロトラストの概念をより深く理解するために、従来の「境界防御型セキュリティ」との違いを比較してみましょう。境界防御型は、その名の通り、社内ネットワークと外部インターネットの間に「境界」を設け、その境界線上でセキュリティ対策を行う考え方です。 城壁を築いて外部からの侵入者を防ぐ「城と堀」のモデルに例えられます。

このモデルでは、一度城壁の中(社内ネットワーク)に入ってしまえば、その通信は基本的に「信頼できる」ものとして扱われます。 しかし、ゼロトラストではこの「信頼」という前提を覆します。以下の表で、両者の違いを整理してみましょう。

| 項目 | ゼロトラスト | 境界防御型セキュリティ |

|---|---|---|

| 基本的な考え方 | 「何も信頼せず、常に検証する」 | 「一度信頼したら、その後は検証しない(社内は安全)」 |

| 信頼の対象 | 内外問わず、すべてのユーザー、デバイス、通信を信頼しない | 社内ネットワーク(内部)は信頼し、外部ネットワークは信頼しない |

| 主な対策 | 多要素認証、デバイス認証、アクセス制御、通信の暗号化、ログ監視などを組み合わせる | ファイアウォール、VPN、IPS/IDS(不正侵入検知/防御システム)など |

| 防御の焦点 | データやアプリケーションなど、個々のリソースを直接保護する | ネットワークの境界(出入り口)を防御する |

境界防御型モデルの限界

では、なぜ今、従来の境界防御型モデルでは不十分なのでしょうか?その背景には、ビジネス環境の大きな変化があります。境界防御型モデルが有効だったのは、守るべき情報資産がすべて社内のデータセンターにあり、従業員もオフィスから社内ネットワークにアクセスするのが当たり前だった時代です。

しかし、現代では次のような変化により、「社内」と「社外」の境界そのものが曖昧になり、境界防御の前提が崩壊しつつあります。

- クラウドサービスの利用拡大:Microsoft 365やSalesforceといったSaaSの利用が一般化し、企業の重要なデータが社外のクラウド上に保管されるようになりました。

- リモートワークの普及:従業員が自宅やカフェなど、オフィス外から社内システムにアクセスする機会が急増しました。 これにより、VPN装置への負荷集中や通信の非効率化といった問題も発生しています。

- サイバー攻撃の高度化:標的型攻撃や内部不正など、攻撃手法は巧妙化しています。一度境界を突破されてしまうと、内部では比較的自由に活動を許してしまうのが境界防御の弱点です。

- デバイスの多様化(BYOD):従業員が私物のスマートフォンやPCを業務に利用するケースが増え、企業が管理しきれないデバイスからのアクセスも考慮する必要が出てきました。

こうした状況の変化により、もはやネットワークの出入り口だけを固める対策では、情報資産を十分に保護することが困難になりました。 そこで、ネットワークの場所を問わず、すべてのアクセスを検証するゼロトラストのアプローチが不可欠となっているのです。

ゼロトラストが求められる背景

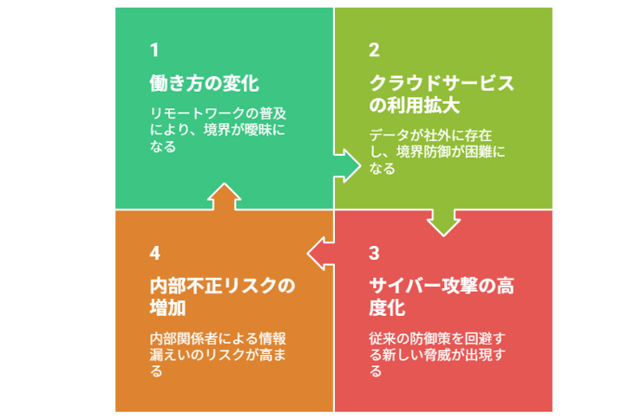

なぜ今、ゼロトラストという考え方がこれほどまでに注目を集めているのでしょうか。その背景には、私たちの働き方やIT環境の劇的な変化が深く関係しています。従来の「社内は安全、社外は危険」という境界防御型モデルでは対応しきれない、新たなセキュリティリスクが顕在化したのです。具体的には、主に以下の4つの変化が挙げられます。

- 働き方の変化とリモートワークの普及

- クラウドサービスの利用拡大

- サイバー攻撃の高度化

- 内部不正リスクの増加

ここでは、それぞれがどのようにゼロトラストの必要性を高めているのか、詳しく解説していきます。

働き方の変化とリモートワークの普及

ゼロトラストの必要性を一気に高めた最大の要因は、働き方の多様化、特にリモートワークの急速な普及です。新型コロナウイルス感染症の拡大を機に多くの企業でリモートワークが導入され、オフィス以外の場所から社内システムへアクセスすることが当たり前になりました。 総務省の調査によると、2023年時点でテレワークを導入している企業は約半数にのぼります。

このような状況では、従業員は自宅のWi-Fiや公共のネットワークなど、セキュリティレベルの異なる様々な環境から企業の重要情報にアクセスします。また、利用する端末も社用PCだけでなく、私物のスマートフォンやタブレット(BYOD)にまで及ぶケースも少なくありません。これにより、これまで明確だった「社内」と「社外」の境界線は事実上なくなり、従来の境界防御型セキュリティでは脅威を防ぎきれなくなりました。 全てのアクセスを信頼せず、都度検証するというゼロトラストの考え方が、多様な働き方を安全に実現するための必須要件となったのです。

クラウドサービスの利用拡大

企業のクラウドサービス利用が一般化したことも、ゼロトラストが求められる大きな理由です。総務省の「令和5年通信利用動向調査」によると、何らかのクラウドサービスを利用している企業の割合は約8割に達しており、もはやビジネスに不可欠なITインフラとなっています。

多くの企業がMicrosoft 365やGoogle Workspace、SalesforceといったSaaS(Software as a Service)や、AWS、Microsoft AzureなどのIaaS/PaaSを利用しています。これらのサービスはインターネット経由で直接アクセスするため、データやアプリケーションが社内ネットワークの外に存在することが常態化し、境界防御の概念そのものが成り立ちにくくなっています。 許可されていないクラウドサービスを従業員が勝手に利用する「シャドーIT」のリスクも加わり、情報資産の所在やアクセス経路はますます複雑化しています。このような環境下で統一されたセキュリティポリシーを適用し、情報漏えいを防ぐためには、場所を問わず全ての通信を監視・検証するゼロトラストのアプローチが不可欠です。

サイバー攻撃の高度化

ビジネス環境の変化に乗じて、サイバー攻撃の手口も年々巧妙化・高度化しています。従来のウイルス対策ソフトやファイアウォールだけでは防ぎきれない、新たな脅威が次々と生まれているのです。

近年の攻撃には、次のような特徴があります。

| 攻撃手法 | 概要 |

|---|---|

| ランサムウェア | データを暗号化して使用不能にし、復旧と引き換えに金銭を要求する攻撃。近年ではデータを窃取し「公開する」と脅す二重恐喝の手口も増えています。 |

| 標的型攻撃 | 特定の組織を狙い、業務に関係があるかのように装ったメールなどを通じて、長期的に潜伏しながら機密情報を窃取する攻撃です。 |

| サプライチェーン攻撃 | セキュリティ対策が手薄な取引先や子会社を踏み台にして、本来の標的である大企業へ侵入する攻撃です。 |

| ゼロデイ攻撃 | ソフトウェアの脆弱性が発見されてから、修正プログラムが提供されるまでの無防備な期間を狙う攻撃を指します。 |

これらの攻撃は、一度内部ネットワークへの侵入を許してしまうと、境界の内側では比較的自由に活動できるという境界防御モデルの弱点を突いてきます。独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」でも、「ランサムウェアによる被害」が4年連続で1位となるなど、深刻な脅威として認識されています。 侵入されることを前提とし、たとえ内部であっても不審な通信は検知・遮断するというゼロトラストの多層防御が、こうした高度な攻撃への有効な対策となります。

内部不正リスクの増加

セキュリティ脅威は、必ずしも外部からだけもたらされるわけではありません。従業員や元従業員など、正規の権限を持つ内部関係者による情報漏えいも、企業にとって非常に深刻なリスクです。IPAの「情報セキュリティ10大脅威 2024」においても、「内部不正による情報漏えい等の被害」は前年から順位を上げ3位にランクインしており、その脅威は年々増大しています。

従来の境界防御モデルは、「社内の人間は信頼できる」という性善説に基づいています。そのため、一度認証をクリアしたユーザーの内部での行動については、監視が手薄になりがちでした。しかし、リモートワークやクラウド利用の普及により、従業員は場所を問わず重要情報にアクセスできるようになり、情報の持ち出しが以前より容易になっています。 ゼロトラストでは、「誰も信頼しない」という性悪説に基づき、すべてのユーザーのアクセス権限を最小限に絞り(最小権限の原則)、その操作ログを常に監視します。 これにより、不正な操作を早期に検知し、情報漏えい被害を未然に防ぐ、あるいは最小限に抑えることが可能になるのです。

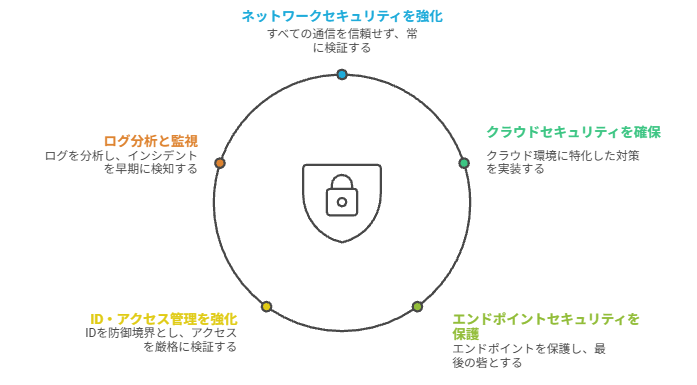

ゼロトラストの構成要素

ゼロトラストは、単一の製品やサービスを導入すれば実現できるものではありません。「すべてを信頼せず、常に検証する」という原則に基づき、複数のセキュリティ技術を体系的に組み合わせることで、堅牢なセキュリティ環境を構築するアプローチです。一見複雑に感じるかもしれませんが、それぞれの要素が果たす役割を理解すれば、自社に必要な対策が見えてきます。

では、ゼロトラストを実現するためには、具体的にどのような技術要素が必要なのでしょうか?ここでは、米国国立標準技術研究所(NIST)が発行するガイドライン「SP 800-207」などを参考に、ゼロトラストアーキテクチャを支える主要な5つの構成要素について、それぞれ詳しく解説していきます。

ネットワークセキュリティ

ネットワークセキュリティは、ゼロトラストの基盤となる重要な要素です。従来の境界防御モデルのように社内と社外を区別するのではなく、ネットワーク上のすべての通信を信頼できないものとみなし、その安全性を常に検証することが求められます。これにより、万が一マルウェアに感染した端末がネットワーク内に存在しても、被害の拡大(ラテラルムーブメント)を効果的に防ぐことができます。

ファイアウォールの役割

ゼロトラストにおけるファイアウォールは、単に内外の通信を監視するだけではありません。次世代ファイアウォール(NGFW)と呼ばれる高機能なファイアウォールを活用し、通信内容をアプリケーションレベルで詳細に識別・制御します。 これにより、「どのユーザーが、どのアプリケーションを使おうとしているか」を正確に把握し、ポリシーに基づいて許可・拒否を判断できます。

さらに重要な考え方として「マイクロセグメンテーション」があります。 これは、ネットワークを物理的・論理的に細かく分割し、セグメント間の通信を厳しく制限する手法です。 例えば、人事部のサーバーと開発部のサーバー間の不要な通信をすべて遮断することで、仮にどちらかのサーバーが侵害されても、もう一方への被害拡大を防ぐことができます。

不正アクセス検知システム

ネットワークを流れる通信をリアルタイムで監視し、サイバー攻撃の兆候を検知・防御する仕組みも不可欠です。具体的には、以下のシステムが活用されます。

- IDS (Intrusion Detection System:不正侵入検知システム): ネットワーク上の不審な通信や攻撃のパターンを検知し、管理者に警告します。

- IPS (Intrusion Prevention System:不正侵入防止システム): IDSの機能に加え、検知した不正な通信を自動的に遮断し、攻撃を未然に防ぎます。

これらのシステムは、既知の攻撃パターン(シグネチャ)に基づいて検知するだけでなく、AIや機械学習を用いて通常とは異なる通信パターン(振る舞い)を検知する機能も備えており、未知の脅威にも対応可能です。

クラウドセキュリティ

クラウドサービスの利用拡大に伴い、企業の重要なデータが社内ネットワークの外に置かれることが当たり前になりました。そのため、クラウド環境に特化したセキュリティ対策は、ゼロトラストを実現する上で避けては通れない要素です。

アクセス管理と認証

クラウドサービスのセキュリティを確保するためには、「誰が」「どのサービスに」「どのようにアクセスしているか」を正確に把握し、制御する必要があります。そのために、以下のようなソリューションが用いられます。

| ソリューション | 概要 | 主な目的 |

|---|---|---|

| CASB (Cloud Access Security Broker) | ユーザーとクラウドサービスの間に位置し、利用状況の可視化、アクセス制御、データ保護などを行います。 | シャドーITの発見、クラウド利用における脅威の検知・防御。 |

| SSPM (SaaS Security Posture Management) | 利用中のSaaSアプリケーションの設定不備や脆弱性を継続的に監視し、セキュリティリスクを可視化・修正します。 | SaaSの設定ミスによる情報漏洩の防止。 |

例えば、CASBを導入することで、会社が許可していないクラウドストレージに機密情報がアップロードされるのをブロックしたり、SSPMによってMicrosoft 365の共有設定が意図せず「全員に公開」になっているのを検知・修正したりすることが可能になります。

データ暗号化

クラウド上に保存されるデータは、たとえサービス事業者が安全性を謳っていても、常に情報漏洩のリスクに晒されています。そのため、保存されているデータ(Data at Rest)と、通信中のデータ(Data in Transit)の両方を暗号化することが基本対策となります。これにより、万が一データが外部に流出しても、第三者が内容を解読することを防ぎます。

エンドポイントセキュリティ

エンドポイントとは、PC、スマートフォン、サーバーなど、ネットワークに接続される末端の機器を指します。リモートワークの普及により、これらのデバイスはオフィス外の様々なネットワークから社内リソースにアクセスするため、エンドポイント自体を保護することが、ゼロトラストにおける「最後の砦」とも言えます。

デバイス保護対策

従来型のアンチウイルスソフトだけでは、巧妙化するサイバー攻撃を防ぎきれません。そこで、次世代のエンドポイントセキュリティとして以下の2つのソリューションを組み合わせることが主流となっています。

- EPP (Endpoint Protection Platform): マルウェアの侵入を「未然に防ぐ」ことに主眼を置いたソリューションです。 既知のウイルスパターンだけでなく、AIや機械学習を用いて未知のマルウェアも検知・ブロックします。

- EDR (Endpoint Detection and Response): EPPをすり抜けて侵入してしまったマルウェアを「迅速に検知し、対応する」ためのソリューションです。 エンドポイントの操作ログを常時監視し、不審な挙動を発見すると即座に管理者に通知し、遠隔での端末隔離などの対応を可能にします。

EPPという「盾」で攻撃を防ぎつつ、万が一侵入を許してしまった場合にEDRという「監視カメラと警備員」で素早く対処する、という多層防御の考え方が重要です。

アンチウイルス対策

EPPの中核をなすのが、NGAV (Next Generation Antivirus:次世代アンチウイルス) です。従来のアンチウイルスソフトが、過去に見つかったウイルスの特徴を記録した「パターンファイル」に依存していたのに対し、NGAVはAIや機械学習を活用します。 これにより、プログラムの挙動から悪意があるかどうかを判断するため、パターンファイルが存在しない新種や亜種のマルウェアにも効果的に対応できます。

ID・アクセス管理

ゼロトラストの核心は、「ネットワーク」ではなく「アイデンティティ(ID)」を新たな防御境界と捉える点にあります。すべてのアクセス要求に対して、その都度「誰が(ユーザー)」、「何を使って(デバイス)」、「何に(リソース)」アクセスしようとしているのかを厳格に検証し、最小権限の原則に基づいてアクセスを許可します。

ユーザー認証の強化

IDとパスワードだけの認証では、パスワードリスト攻撃やフィッシング詐欺などによって容易に突破されるリスクがあります。そこで、ユーザー認証を強化するためにIDaaS (Identity as a Service) のようなクラウド型ID管理サービスを導入し、シングルサインオン(SSO)を実現することが有効です。SSOを導入することで、ユーザーは一度の認証で複数の連携サービスにログインできるようになり、利便性を損なうことなく、認証プロセスをIDaaSに集約してセキュリティレベルを高めることができます。

多要素認証の実装

多要素認証(MFA)は、ゼロトラストにおけるユーザー認証の必須要件と言えます。 これは、認証の3要素のうち、2つ以上を組み合わせて本人確認を行う仕組みです。

- 知識情報: パスワード、PINコードなど本人だけが知っている情報

- 所持情報: スマートフォンアプリ、ICカード、ワンタイムパスワードトークンなど本人が持っている物

- 生体情報: 指紋、顔、静脈など本人の身体的特徴

例えば、パスワード入力後にスマートフォンの認証アプリで承認を求める、といった仕組みを導入することで、万が一パスワードが漏洩しても、不正アクセスを水際で防ぐことができます。

ログ分析と監視

ゼロトラスト環境では、あらゆるアクセスや操作が検証の対象となるため、膨大な量のログが生成されます。これらのログを収集・分析し、リアルタイムで監視することで、セキュリティインシデントの兆候を早期に発見し、迅速に対応する体制を構築します。

リアルタイム監視システム

ネットワーク機器やサーバー、セキュリティ製品など、組織内の様々なシステムから出力されるログを一元的に収集・管理し、相関分析を行うのがSIEM (Security Information and Event Management) です。 SIEMを活用することで、単一のログだけでは見過ごしてしまうような攻撃の予兆をリアルタイムで検知できます。 例えば、「深夜に海外から管理者アカウントへのログイン試行が多発し、その後、機密サーバーへのアクセスが発生した」といった一連の不審な動きを自動的に検知し、アラートを発報します。

異常検知と対応

SIEMによって検知された脅威に対して、迅速かつ効率的に対応するためにSOAR (Security Orchestration, Automation and Response) という仕組みが活用されます。 SOARは、事前に定められた手順書(プレイブック)に基づき、インシデント対応のプロセスを自動化します。

例えば、SIEMが不審な通信を検知した場合、SOARが自動的に以下の対応を実行するといった運用が可能です。

- 該当する通信をファイアウォールで遮断する。

- 通信元の端末をEDRでネットワークから隔離する。

- セキュリティ担当者にチャットツールで通知する。

このように、SIEMとSOARを連携させることで、インシデント発生から対応までの時間を大幅に短縮し、被害を最小限に抑えることができます。

ゼロトラスト実装のポイント

ゼロトラストは単一の製品を導入すれば完成するものではなく、継続的な取り組みが求められるセキュリティモデルです。一見、複雑に感じるかもしれませんが、その実装には明確なポイントが存在します。ここでは、ゼロトラストを効果的に導入し、運用していくための3つの重要なポイントを、具体的なアプローチと共に解説します。

アクセス履歴の可視化と追跡

ゼロトラスト実装の第一歩は、「誰が、いつ、どの端末から、何にアクセスしているのか」を正確に把握することです。これを実現するためには、組織内のあらゆるアクセス履歴や行動履歴を収集し、可視化・追跡できる仕組みの構築が不可欠となります。

なぜなら、「信頼しない、常に検証する」というゼロトラストの原則は、検証の根拠となる正確なログデータがあって初めて機能するからです。ログを継続的に監視・分析することで、通常とは異なる振る舞いを早期に検知し、サイバー攻撃や内部不正の予兆を捉えることが可能になります。

具体的には、以下のようなログを一元的に収集・分析する基盤を整備します。

- 認証ログ:ユーザー認証の成功・失敗、認証要素などの記録

- アクセスログ:各種サーバー、クラウドサービス、アプリケーションへのアクセス記録

- 通信ログ:ファイアウォールやプロキシサーバーなどが記録するネットワーク通信の履歴

- 端末ログ:PCやスマートフォンなどのエンドポイントにおける操作やイベントの記録

これらの膨大なログを手動で監視・分析するのは現実的ではありません。そこで、SIEM(Security Information and Event Management)やSOAR(Security Orchestration, Automation and Response)といったソリューションの活用が効果的です。SIEMはログを一元管理し、脅威を自動的に検知・分析します。 SOARはさらに、検知されたインシデントへの対応(例:不審な端末のネットワークからの隔離など)を自動化し、セキュリティ運用の効率を大幅に向上させます。

認証管理の強化策

ゼロトラストの核心は、「アクセスするユーザーやデバイスが本当に正規のものであるか」を都度、厳格に検証することにあります。従来のIDとパスワードだけの認証では、パスワードリスト攻撃やフィッシングなどによって容易に突破されるリスクがあり、もはや十分とは言えません。

そこで、認証管理を多層的に強化するアプローチが求められます。これにより、万が一パスワードが漏洩した場合でも、不正アクセスを水際で防ぐことが可能になります。

具体的な強化策としては、以下のものが挙げられます。

| 強化策 | 概要 | 導入例 |

|---|---|---|

| 多要素認証(MFA) | 知識情報(パスワード等)、所持情報(スマートフォン等)、生体情報(指紋・顔等)のうち、2つ以上を組み合わせて認証する方式。 | ID・パスワード入力後、スマートフォンアプリに送られるワンタイムパスワードの入力を求める。 |

| シングルサインオン(SSO) | 一度の認証で、許可された複数のクラウドサービスやアプリケーションにログインできる仕組み。利便性を向上させつつ、認証経路を一本化することで管理を強化する。 | Microsoft Entra ID (旧 Azure AD) や、OneLoginなどのIDaaSを導入し、各サービスへのログインを統合管理する。 |

| 特権ID管理(PAM) | システムの管理者権限など、強力な権限を持つ「特権ID」の利用を厳格に管理・監視する仕組み。 | 特権IDの貸出申請・承認プロセスをシステム化し、利用時の操作内容をすべて記録する。 |

| 最小権限の原則 | ユーザーには、業務上必要最小限のアクセス権限のみを付与する考え方。 | 部署や役職に応じてアクセスできるファイルサーバーの範囲を厳密に制限する。 |

実際に、多くの金融機関やIT企業では、不正アクセス対策として多要素認証の導入が進んでいます。 例えば、Microsoftによると、多要素認証を有効にすることで、IDに関する攻撃を99.9%以上防ぐことができると報告されています。

段階的な導入計画の策定

ゼロトラストは、組織のセキュリティ文化そのものを変革するアプローチであり、一度にすべてのシステムへ完璧に導入しようとすると、コストや運用負荷の面で失敗するリスクが高まります。 成功の鍵は、中長期的な視点を持ち、段階的に導入を進めることです。

まずは自社の現状を正確に把握し、どこに最も大きなリスクが潜んでいるのかを特定した上で、優先順位をつけてスモールスタートで始めることが現実的かつ効果的です。IPA(情報処理推進機構)が公開する「ゼロトラスト導入指南書」でも、資産の特定からリスク評価、段階的な導入プロセスが推奨されています。 ゼロトラスト導入指南書を参考に、自社に合ったロードマップを描きましょう。

一般的な導入ステップは以下の通りです。

- ステップ1:現状把握と保護対象の特定

社内のユーザー、デバイス、データ、アプリケーションといった情報資産をすべて洗い出し、「何を」「何から」守るべきかを明確にします。特に重要な情報資産や、リスクが高い業務プロセスを特定し、優先順位を付けます。 - ステップ2:パイロット導入(スモールスタート)

優先順位の高い保護対象や、影響範囲を限定できる特定の部署・チームを対象に、ゼロトラストソリューションを試験的に導入します。例えば、まずはリモートワークで利用する特定のアプリケーションへのアクセス管理から始める、といったアプローチが考えられます。 - ステップ3:効果測定と課題の洗い出し

パイロット導入の結果を評価し、セキュリティ上の効果やユーザーの利便性への影響、運用上の課題などを洗い出します。ここで得られた知見をもとに、全社展開に向けた計画を修正・改善します。 - ステップ4:適用範囲の拡大

パイロット導入で得た成功体験と改善点を踏まえ、対象となるシステムや部署を段階的に拡大していきます。このプロセスを繰り返すことで、リスクを最小限に抑えながら、着実にゼロトラスト環境への移行を進めることができます。

例えば、大手製造業の株式会社LIXILでは、約2万5000人のテレワーク環境を整備するにあたり、まずID基盤の整備から着手し、段階的にゼロトラストの適用範囲を拡大していきました。 このように、自社の状況に合わせて無理のない計画を立て、着実に実行していくことが、ゼロトラスト実装を成功に導く上で極めて重要です。

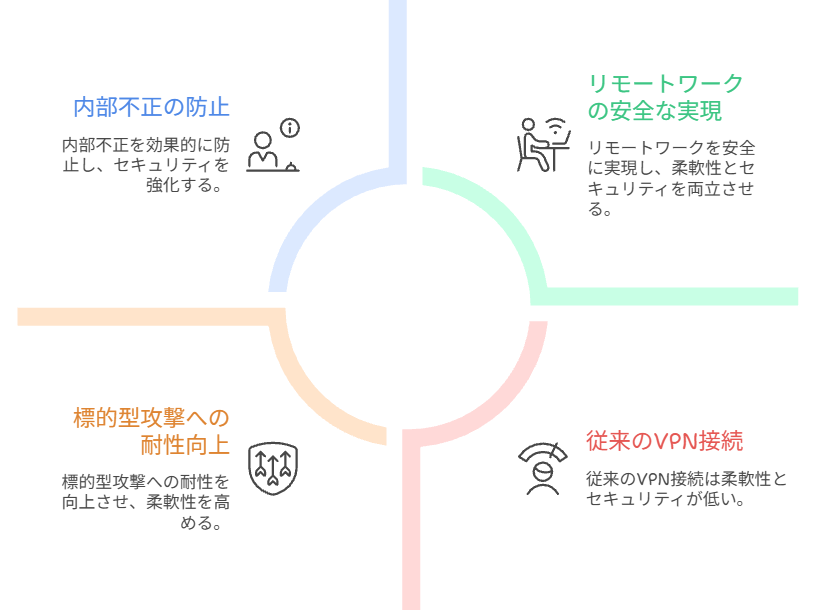

ゼロトラストのメリット

ゼロトラストの導入は、単にセキュリティを強化するだけでなく、ビジネスのあり方そのものに多くの利点をもたらします。一見すると厳格なセキュリティモデルに思えるかもしれませんが、実は現代の働き方やビジネススピードに柔軟に対応するための重要な基盤となるのです。では、ゼロトラストを導入することで、企業は具体的にどのような恩恵を受けられるのでしょうか?ここでは主な3つのメリットを詳しく解説します。

セキュリティリスクの低減

ゼロトラストの最大のメリットは、情報漏洩やサイバー攻撃といったセキュリティリスクを大幅に軽減できることです。これは、「何も信頼せず、すべてのアクセスを検証する」というゼロトラストの基本原則に基づいています。従来の境界防御型セキュリティでは一度内部への侵入を許してしまうと、内部での不正な活動(ラテラルムーブメント)を検知することが困難でした。しかし、ゼロトラストではすべての通信が監視・検証されるため、万が一侵入された場合でも被害の拡大を最小限に食い止められます。

具体的には、以下のようなリスクへの対策が強化されます。

- 内部不正の防止:従業員や委託先による意図的な情報持ち出しや、権限の不正利用を抑止します。アクセス権限を必要最小限に絞り、すべての操作ログを取得することで、不正行為の早期発見につながります。

- マルウェア感染の拡大阻止:ネットワークを細かく分割(マイクロセグメンテーション)することで、ある端末がマルウェアに感染しても、他のサーバーや端末への感染拡大を防ぎます。

- 標的型攻撃への耐性向上:盗まれた認証情報を使ったなりすましアクセスを防ぐため、多要素認証(MFA)やデバイスの状態検証を必須とします。これにより、攻撃者は容易にシステムへ侵入できません。

実際に、IBMが発表した「2022年データ侵害のコストに関する調査レポート」によると、ゼロトラストを導入していない組織と比較して、導入している組織のデータ侵害コストは平均で117万ドル(約1.6億円)低いという結果が報告されています。 このように、ゼロトラストは具体的な数値としても、セキュリティリスクの低減に大きく貢献することが示されています。

柔軟な働き方の実現

ゼロトラストは、リモートワークやハイブリッドワークといった、場所やデバイスに縛られない柔軟な働き方を安全に実現するための強力な基盤となります。従来のVPN(Virtual Private Network)を利用したリモートアクセスは、アクセスの集中による通信速度の低下や、一度接続を許可すると社内ネットワークへ広範にアクセスできてしまうといった課題を抱えていました。

これに対し、ゼロトラストは以下のような形で柔軟な働き方を支援します。

| 項目 | 従来のVPN接続 | ゼロトラストアクセス |

|---|---|---|

| アクセス方式 | 社内ネットワークへの「トンネル接続」。接続後は比較的自由にアクセス可能。 | アプリケーションやデータ単位での「ポイント接続」。アクセスごとに認証・認可。 |

| 利便性 | 通信が遅延しやすく、業務効率が低下することがある。 | インターネット経由で直接アクセスするため、快適な通信速度を維持しやすい。 |

| セキュリティ | 一度侵入されると、内部での被害が拡大しやすい。 | アクセス権限が最小化されており、万が一の場合も被害を限定できる。 |

このように、ゼロトラスト環境では従業員が自宅や外出先からでも、オフィスにいるのと同等のセキュリティレベルと利便性で業務システムへアクセスできます。これにより、従業員の生産性や満足度の向上につながるだけでなく、多様な人材の確保や事業継続計画(BCP)の強化といった経営上のメリットも期待できます。 デジタル庁が公開した調査でも、国内企業のゼロトラスト導入背景として最も多かったのは「リモートワーク環境の整備」でした。

インシデント対応の迅速化

万が一セキュリティインシデントが発生してしまった場合でも、その検知から原因特定、復旧までの一連の対応を迅速化できる点も大きなメリットです。ゼロトラストアーキテクチャでは、誰が、いつ、どのデバイスから、どの情報資産にアクセスしたかといった詳細なログがすべて記録・分析されます。

これにより、次のような効果が生まれます。

- 早期検知:AIなどを活用して平時と異なる異常なアクセスパターン(深夜のアクセス、大量のデータダウンロードなど)を自動で検知し、セキュリティ担当者に即座に警告します。

- 迅速な原因調査:詳細なアクセスログが残っているため、インシデント発生時に不正アクセスの経路や影響範囲を迅速に特定できます。

- 被害の最小化:異常を検知したアカウントやデバイスのアクセス権限を即座に、かつ自動で遮断することが可能です。 これにより、被害が他のシステムへ拡大する前に対処できます。

例えば、ある従業員の業務用PCがマルウェアに感染したとします。ゼロトラスト環境では、そのPCからの通信が異常であると検知された瞬間に、社内システムへのアクセスが自動的にブロックされます。これにより、ランサムウェアによる被害の拡大や、機密情報の外部流出といった最悪の事態を防ぐことができます。 このように、攻撃されることを前提とし、インシデント発生後の被害をいかに最小限に抑えるかという「サイバーレジリエンス」の観点からも、ゼロトラストは非常に有効なアプローチなのです。

ゼロトラスト導入の課題

ゼロトラストは、現代の多様な働き方に対応し、セキュリティレベルを飛躍的に向上させる強力なコンセプトです。しかし、その導入は決して平坦な道のりではありません。一見、複雑に感じるかもしれませんが、事前に課題を正しく理解し、計画的にアプローチすることで、その効果を最大限に引き出すことが可能です。では、具体的にどのような課題があるのでしょうか?ここでは、多くの企業が直面する3つの主要な課題について、解決策とともに詳しく解説します。

導入コストの検討

ゼロトラスト導入における最初の課題は、コストです。ゼロトラストは単一の製品で実現できるものではなく、複数のセキュリティソリューションを組み合わせて実装するため、初期投資と継続的な運用コストが発生します。 これまでの境界防御モデルとは異なり、ID管理基盤(IDaaS)、エンドポイント保護(EDR)、クラウドアクセス管理(CASB/SWG)など、多岐にわたる投資が必要となるのです。

具体的にどのようなコストが発生するのか、下の表で確認してみましょう。

| コストの種類 | 具体的な内容 | コストを抑えるポイント |

|---|---|---|

| 初期導入 コスト |

|

|

| 継続的な運用コスト |

|

|

これらのコストは、企業の規模や既存のシステム環境によって大きく変動します。そのため、自社のセキュリティ課題を明確にし、どこから手をつけるべきか優先順位をつけ、段階的に導入計画を策定することが、コストを最適化する上で極めて重要です。

運用体制の整備

次に、ゼロトラストを効果的に機能させるための運用体制の構築という課題が挙げられます。ゼロトラスト環境では、「信頼しない」ことを前提にすべてのアクセスを検証するため、監視すべきログの量は膨大になります。これらのログを常時監視し、インシデントの予兆を検知して迅速に対応するには、高度な専門知識を持つ人材と整備された体制が不可欠です。

しかし、多くの企業でセキュリティ人材の不足が深刻な問題となっています。 では、どのようにしてこの課題を乗り越えればよいのでしょうか。

- 専門人材の確保と育成:従来のネットワーク管理の知識に加え、クラウドセキュリティやID管理、インシデントレスポンスといった幅広いスキルセットを持つ人材の育成・確保が求められます。しかし、すぐに人材を確保するのは困難な場合も多いでしょう。

- 外部専門サービスの活用:人材不足を補う現実的な解決策として、SOC(Security Operation Center)サービスやMDR(Managed Detection and Response)サービスといった外部の専門家チームに監視やインシデント対応を委託する方法があります。これにより、24時間365日の高度な監視体制を、自社で人材を抱えるよりも低コストで実現できる可能性があります。

- 全社的な協力体制の構築:ゼロトラストの運用は、情報システム部門だけの課題ではありません。 従業員一人ひとりがセキュリティポリシーを理解し、多要素認証の設定や不審なアクセスの報告などに協力する文化を醸成することが、運用を成功させる鍵となります。

既存システムとの統合

最後の課題は、既存システム、特にオンプレミス環境で稼働しているレガシーシステムとの統合です。 多くの企業では、全てのシステムを一度にクラウドへ移行することは現実的ではなく、長期間にわたりクラウドとオンプレミスが混在するハイブリッド環境が続きます。ゼロトラストの原則をこれらのレガシーシステムにどう適用し、一貫性のあるセキュリティポリシーを維持するかが大きな挑戦となります。

レガシーシステムは、最新の認証方式(SAMLやOpenID Connectなど)に対応していなかったり、アクセスログを詳細に出力できなかったりと、ゼロトラストとの連携が困難なケースが少なくありません。 このような課題に対しては、以下のようなアプローチが考えられます。

- 段階的な適用:まずはMicrosoft 365やGoogle Workspaceといった連携しやすいクラウドサービスからゼロトラストの適用を開始し、成功事例を積み重ねながら徐々に対象を広げていくのが賢明です。

- 連携ソリューションの活用:IDaaS(Identity as a Service)やアプリケーションプロキシといったソリューションを活用することで、レガシーシステムに直接手を加えることなく、アクセス経路に認証・認可の仕組みを組み込むことが可能です。これにより、システム改修のコストとリスクを抑えつつ、統合的なアクセスコントロールを実現できます。

- システム刷新計画との連携:中長期的には、ゼロトラストに対応できない古いシステムを刷新することも視野に入れるべきです。次期システムへのリプレイス計画と連携させ、将来のアーキテクチャを見据えた上でゼロトラスト導入を進めることが重要です。

これらの課題は決して小さなものではありませんが、一つひとつ着実にクリアしていくことで、企業のセキュリティ基盤を次世代のレベルへと引き上げることができます。

よくある質問(FAQ)

ゼロトラストとは、一言で言うと何ですか?

「何も信頼しない(Never Trust, Always Verify)」を前提に、社内外のすべてのアクセスを検証・認可するセキュリティの考え方です。従来の「社内は安全、社外は危険」という境界防御型モデルとは異なり、すべての通信を信頼できないものとして扱います。

ゼロトラストとVPNの違いは何ですか?

VPNは、一度認証が通れば社内ネットワークへ広範なアクセスを許可する「境界」を作る技術です。一方、ゼロトラストは通信のたびにユーザーやデバイスを検証し、許可されたアプリケーションやデータへのアクセスのみを認めるため、よりきめ細かく厳格なセキュリティを実現します。

中小企業でもゼロトラストは必要なのでしょうか?

はい、必要です。サイバー攻撃は企業の規模を問いません。クラウドサービスの利用やリモートワークが普及した現代では、中小企業こそ、限られたリソースで効率的にセキュリティを強化できるゼロトラストの考え方を取り入れるメリットが大きいと言えます。

ゼロトラストを導入すれば、アンチウイルスソフトは不要になりますか?

いいえ、不要にはなりません。ゼロトラストはネットワーク全体のセキュリティを高める考え方であり、個々のデバイスをマルウェアから守るアンチウイルスソフト(エンドポイントセキュリティ)も、ゼロトラストを構成する重要な要素の一つです。両者は補完しあう関係にあります。

ゼロトラスト導入には、どれくらいの費用がかかりますか?

導入するソリューションや対象範囲によって大きく異なります。既存のシステムを活用しつつ、ID管理の強化などスモールスタートで始めることも可能です。まずは自社の課題を明確にし、段階的な導入計画を立てることがコストを抑えるポイントです。

ゼロトラストの代表的な製品にはどのようなものがありますか?

ゼロトラストは単一の製品ではなく、複数の技術の組み合わせで実現します。代表的なソリューションとしては、ID管理の「OneLogin」や「Microsoft Entra ID(旧Azure AD)」、ネットワークセキュリティの「Zscaler」や「Netskope」、エンドポイントセキュリティの「CrowdStrike」などが挙げられます。

まとめ

本記事では、ゼロトラストの基本概念から求められる背景、具体的な構成要素、そして導入のポイントまでを解説してきました。一見、複雑に感じられるゼロトラストですが、その本質は「何も信頼せず、すべてを検証する」というシンプルな原則に基づいています。

では、なぜ今、このゼロトラストが重要視されているのでしょうか?その答えは、リモートワークやクラウド利用の拡大といった働き方の変化、そして巧妙化するサイバー攻撃に、従来の境界防御型セキュリティが対応しきれなくなっているからです。

ゼロトラストへの移行は、単なるツール導入に留まりません。自社の情報資産がどこにあり、誰がどのようにアクセスするのかを正確に把握し、管理体制を根本から見直す取り組みです。そのため、重要なのは、完璧を目指していきなり全体を刷新するのではなく、自社の状況に合わせて優先順位をつけ、段階的に導入を進めることです。

ゼロトラストは、もはや一部の先進企業だけのものではありません。事業継続性を確保し、変化に強い組織を構築するために、すべての企業にとって不可欠なセキュリティモデルとなっています。この記事が、貴社のセキュリティ対策を見直す一助となれば幸いです。

SAPのような企業の根幹を支える基幹システムを安全に運用するためにも、ゼロトラストの考え方は極めて重要です。弊社では、お客様のSAP環境におけるセキュリティ課題に対し、ゼロトラストの観点から最適なソリューションをご提案することが可能です。セキュリティに関するお悩みやご相談がございましたら、ぜひ一度、私たちリアルテックジャパンにお声がけください。

【本記事の監修体制について】

執筆:リードプラス株式会社

監修:リアルテックジャパン株式会社SAPソリューション事業

この記事は、SAP導入プロジェクトの豊富な経験を持つ当社の専門部門が内容を精査し、 以下の最終承認プロセスを経て公開しています。

最終監修責任者:リアルテックジャパン株式会社 代表取締役社長 松浦 一哉

企業の代表として、お客様の課題解決に繋がる有益で正確な情報発信に責任を持って取り組んでまいります。

- カテゴリ: ID管理

- キーワード:SAP セキュリティ

この記事に関するサービスのご紹介

導入/移行(プロフェッショナル)サービス

プロフェッショナルサービスでは主にSAPシステムの導入や移行、それに伴うテクニカルな支援を行います。ERPやS/4 HANA、SolManといった様々なSAP製品の新規導入、クラウドを含む様々なプラットフォームへのSAPシステムの最適な移行、保守切れに伴うバージョンアップ・パッチ適用等の作業だけでなく、パラメータ設計、パフォーマンスチューニング、導入・移行計画支援等についても対応いたします。

詳細はこちら